Bienvenido Desbloquee aquí su primera oferta

Bienvenido Desbloquee aquí su primera oferta

Bienvenido Desbloquee aquí su primera oferta

El mejor fabricante de interferentes antidrón de China

Cuando se habla de secuestrar un dron, la mayoría piensa en piratear su controlador. Pero, según mi experiencia, la verdadera vulnerabilidad reside en las señales invisibles que guían al dron por el cielo. Falsificar esas señales es una de las formas más sutiles y poderosas de redirigir o interrumpir un dron sin tocar su software.

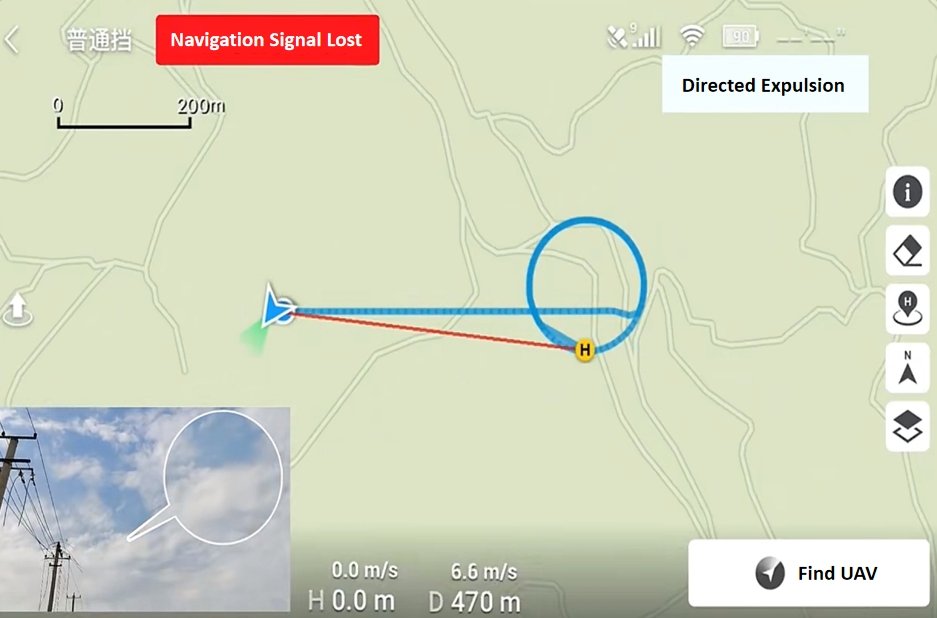

Falsificación de la navegación de drones funciona imitando las señales GPS reales y suministrando datos falsos al sistema de navegación del dron, lo que provoca que éste calcule mal su ubicación o siga una ruta falsa.

Este ataque no bloquea el dron. No corta la señal. Simplemente le dice al dron: "Estás en otro lugar". Y la mayoría de los drones se lo creen. En este artículo, explicaré cómo funciona el spoofing, cómo generan los atacantes estas señales engañosas, qué se necesita para lanzar un ataque de spoofing y cómo podemos defendernos contra él.

La suplantación del GPS no es ciencia ficción: es un método real que engaña a los drones para que vuelen en la dirección equivocada proporcionándoles datos de localización falsos. He estudiado cómo funcionan estos sistemas y he visto lo rápido que pueden alterar el comportamiento de vuelo.

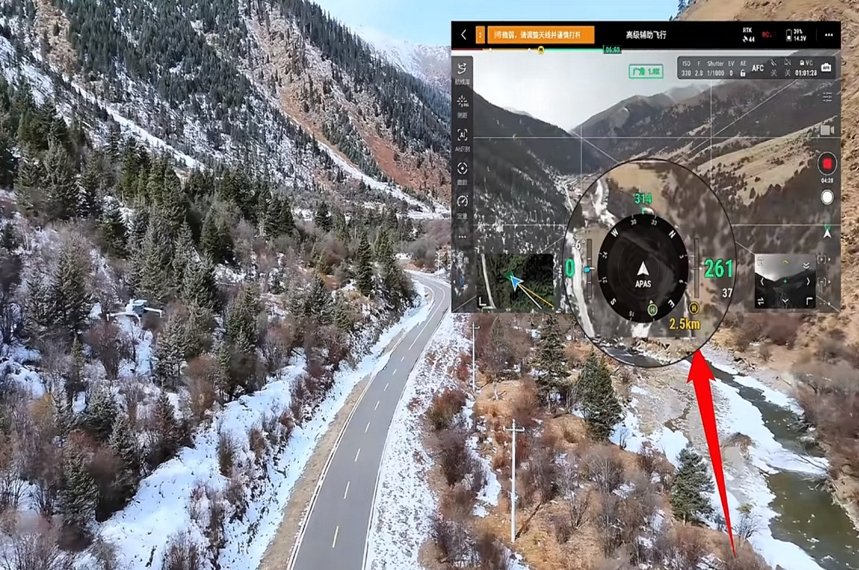

Los dispositivos de suplantación transmiten datos falsos Señales GPS con mayor potencia que las señales reales de los satélites. Los drones captan estas señales falsas y calculan su posición basándose en datos falsos.

Los drones suelen utilizar señales GPS de satélites para determinar su posición. Estos satélites envían desde el espacio información precisa sobre la hora y la posición. Un dron recibe señales de al menos cuatro satélites y calcula su posición mediante triangulación. Pero las señales reales son débiles: suelen rondar los -130 dBm cuando llegan a la Tierra.

Los dispositivos de "spoofing" en tierra generan señales que imitan los mensajes de los satélites, pero llevan datos falsos sobre la ubicación y la hora. Como estas señales están más cerca, llegan al dron con más fuerza, lo que hace que el dron las "prefiera".

En señales falsas están cuidadosamente diseñados para coincidir con la frecuencia (normalmente L1: 1575,42 MHz), la modulación (BPSK) y el código pseudoaleatorio (C/A o código P) de las señales GPS reales. Cuando un dron capta la señal falsa, comienza a navegar basándose en coordenadas, velocidades y marcas de tiempo falsas, desviándose de su rumbo sin saberlo.

Esto no sólo provoca un error de localización. Puede hacer que el dron se estrelle, aterrice en una zona trampa o flote sin cesar en el espacio aéreo equivocado, todo ello pensando que todo es normal.

La suplantación de identidad no consiste sólo en enviar coordenadas falsas. Es un juego de sincronización, escalada y manipulación sutil. He visto cómo un atacante hábil puede cambiar el comportamiento de un dron de forma lenta e invisible, guiándolo paso a paso hacia el lugar equivocado.

Las señales falsificadas toman el control gradualmente, primero imitando los datos reales del satélite y luego inyectando valores alterados de localización y velocidad para engañar al dron.

Comienza con secuestro de señal. El dispositivo del atacante aumenta gradualmente la potencia de la señal falsa hasta que el receptor del dron cambia de los datos reales del satélite a la señal falsa. Esta transición es sutil y a menudo pasa desapercibida para los diagnósticos internos del dron.

Una vez obtenido el control, el atacante modifica los datos clave de navegación:

Si el objetivo es desviar el dron, el atacante puede cambiar lentamente las coordenadas hasta que el dron se desvíe de su curso. Si el objetivo es aterrizarlo, las coordenadas falsas pueden coincidir con las condiciones de "aterrizaje seguro" del dron y hacer que descienda hasta un lugar específico.

Lo que lo hace peligroso es el realismo. El dron recibe toda esta información en el mismo formato que los datos GPS reales. No hay bandera roja, a menos que se tomen medidas de seguridad adicionales.

He trabajado con ingenieros de guerra electrónica que me enseñaron cómo se construyen los dispositivos de suplantación de identidad. Algunos son sofisticados y de grado militar. Otros utilizan hardware comercial. En cualquier caso, el concepto es el mismo: generar falsificaciones creíbles.

Los ataques de suplantación de identidad utilizan generadores de señales, SDR (Software Defined Radio), software de simulación de GPS y relojes de alta precisión para construir y emitir señales de satélite falsas.

Los spoofers funcionan de diferentes maneras:

La creación de señales falsas realistas requiere algo más que equipos. Requiere sincronización espacio-tiempo. Los dispositivos deben imitar el comportamiento de los relojes de los satélites (utilizando rubidio o relojes de cristal controlados por horno), simular las órbitas de los satélites (basándose en las leyes de Kepler) e igualar los desplazamientos Doppler provocados por el movimiento de los drones.

Los sistemas avanzados incluyen:

En entornos urbanos, los atacantes simulan propagación multitrayecto modelando los reflejos de la señal en los edificios, lo que hace más creíble la señal falsa.

La defensa empieza por la concienciación. Demasiados drones siguen confiando únicamente en el GPS, sin respaldo ni comprobaciones cruzadas. Siempre recomiendo crear resiliencia, porque incluso el mejor dron es vulnerable si confía en una señal equivocada.

Los drones pueden defenderse de la suplantación utilizando la navegación multiseñal y la comprobación de la coherencia de las señales, GNSS cifradoy sistemas de emergencia como la navegación inercial.

De un técnico punto de vista:

De un gestión perspectiva:

En última instancia, se trata de redundancia. Ninguna solución por sí sola puede evitar por completo la suplantación de identidad, pero la combinación de la detección con la navegación de respaldo da a los drones una oportunidad de luchar.

Los ataques de suplantación de identidad no rompen los drones, sino que los engañan. Eso es lo que los hace peligrosos. Con el equipo y los conocimientos adecuados, un atacante puede hacerse con el control sin tocar nunca el dron. Pero como he visto en despliegues reales, con un diseño inteligente y defensas en capas, los drones pueden detectar las mentiras. En un mundo en el que la navegación lo es todo, la confianza en las señales es ahora parte de la supervivencia de los drones.