Bienvenue ! Débloquez votre première offre ici

Bienvenue ! Débloquez votre première offre ici

Bienvenue ! Débloquez votre première offre ici

Le premier fabricant chinois de brouilleurs anti-drones

Lorsque l'on parle de détourner un drone, la plupart des gens pensent à pirater son contrôleur. Mais d'après mon expérience, la véritable vulnérabilité se trouve plus loin, dans les signaux invisibles qui guident le drone dans le ciel. L'usurpation de ces signaux est l'un des moyens les plus subtils et les plus puissants de rediriger ou de perturber un drone sans jamais toucher à son logiciel.

Usurpation de la navigation des drones fonctionne en imitant les signaux GPS réels et en fournissant de fausses données au système de navigation du drone, ce qui l'amène à mal calculer sa position ou à suivre un itinéraire erroné.

Cette attaque ne brouille pas le drone. Elle ne coupe pas le signal. Elle dit simplement au drone : "Vous êtes ailleurs." Et la plupart des drones le croient. Dans cet article, j'expliquerai comment fonctionne le spoofing, comment les attaquants génèrent ces signaux trompeurs, ce qu'il faut pour lancer une attaque de spoofing et comment nous pouvons nous en défendre.

L'usurpation de GPS n'est pas de la science-fiction : il s'agit d'une méthode réelle qui incite les drones à voler dans le mauvais sens en leur fournissant de fausses données de localisation. J'ai étudié le fonctionnement de ces systèmes et j'ai constaté la rapidité avec laquelle ils peuvent modifier le comportement des vols.

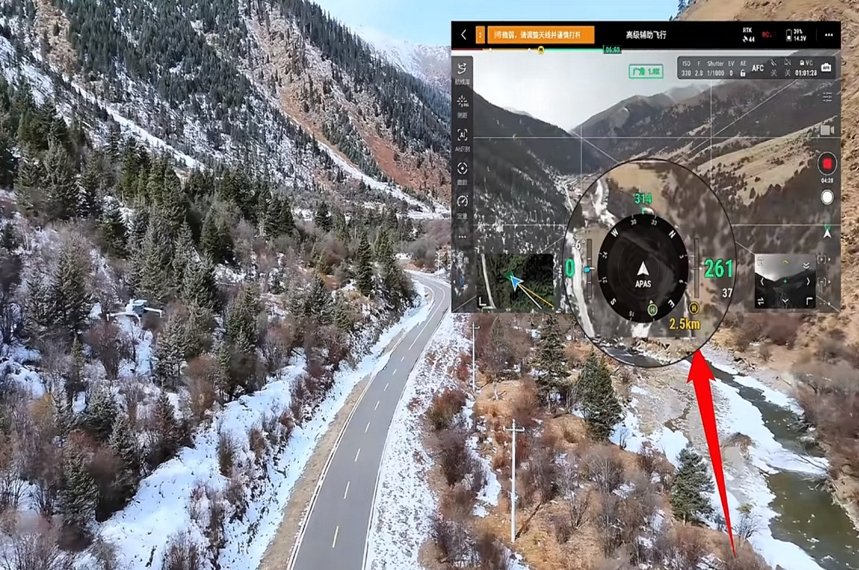

Les dispositifs d'usurpation d'identité transmettent de fausses Signaux GPS avec une puissance supérieure à celle des vrais signaux satellites. Les drones se verrouillent sur ces faux signaux et calculent leur position sur la base de données erronées.

Les drones utilisent généralement les signaux GPS des satellites pour déterminer leur position. Ces satellites envoient des informations précises sur le temps et la position depuis l'espace. Un drone reçoit des signaux d'au moins quatre satellites et calcule sa position. position par triangulation. Mais les signaux réels sont faibles, généralement de l'ordre de -130 dBm lorsqu'ils atteignent la Terre.

Les dispositifs d'espionnage au sol génèrent des signaux qui imitent les messages des satellites, mais qui contiennent de fausses données de localisation et d'heure. Comme ces signaux sont plus proches, ils atteignent le drone avec plus de force, ce qui incite le drone à les "préférer".

Le signaux usurpés sont soigneusement conçus pour correspondre à la fréquence (généralement L1 : 1575,42 MHz), à la modulation (BPSK) et au code pseudo-aléatoire (C/A ou code P) des vrais signaux GPS. Lorsqu'un drone capte le faux signal, il commence à naviguer sur la base de coordonnées, de vitesses et d'horodatages erronés, c'est-à-dire qu'il s'écarte de sa trajectoire sans le savoir.

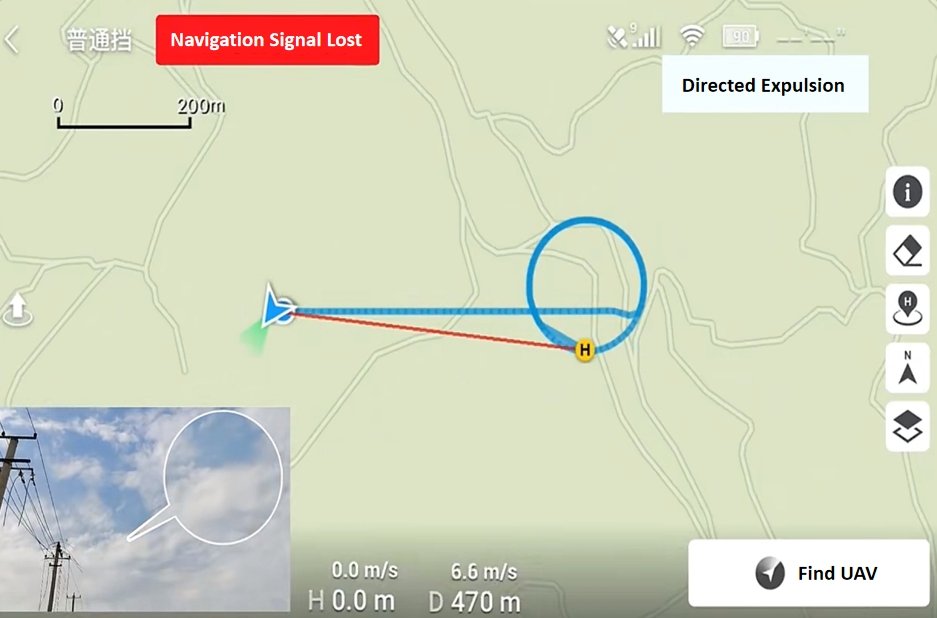

Cela ne provoque pas seulement une erreur de localisation. Le drone peut s'écraser, atterrir dans une zone piégée ou rester sans cesse en vol stationnaire dans le mauvais espace aérien, tout en pensant que tout est normal.

Le spoofing ne consiste pas seulement à envoyer de fausses coordonnées. C'est un jeu de timing, d'escalade et de manipulation subtile. J'ai vu comment un attaquant habile peut modifier le comportement d'un drone lentement et de manière invisible, en le guidant pas à pas au mauvais endroit.

Les signaux usurpés prennent progressivement le contrôle en imitant d'abord les données satellitaires réelles, puis en injectant des valeurs de localisation et de vitesse modifiées afin d'induire le drone en erreur.

Il commence par détournement de signal. Le dispositif de l'attaquant augmente progressivement la puissance du signal usurpé jusqu'à ce que le récepteur du drone passe des données satellitaires réelles au faux signal. Cette transition est subtile et passe souvent inaperçue dans les diagnostics internes du drone.

Une fois le contrôle obtenu, l'attaquant modifie les principales données de navigation :

Si l'objectif est de rediriger le drone, l'attaquant peut modifier lentement les coordonnées jusqu'à ce que le drone dévie de sa trajectoire. Si l'objectif est de le faire atterrir, de fausses coordonnées peuvent correspondre aux conditions d'atterrissage en toute sécurité du drone et le faire descendre à un endroit précis.

Ce qui le rend dangereux, c'est le réalisme. Le drone reçoit toutes ces données dans le même format que les données GPS réelles. Il n'y a pas de signal d'alarme, sauf si des mesures de protection supplémentaires sont mises en place.

J'ai travaillé avec des ingénieurs en guerre électronique qui m'ont montré comment sont construits les dispositifs d'usurpation d'identité. Certains sont sophistiqués et de qualité militaire. D'autres utilisent du matériel standard. Quoi qu'il en soit, le concept est le même : produire des contrefaçons crédibles.

Les attaques de spoofing utilisent des générateurs de signaux, des SDR (Software Defined Radio), des logiciels de simulation GPS et des horloges de haute précision pour construire et diffuser de faux signaux satellites.

Les spoofers fonctionnent de différentes manières :

La création de signaux d'usurpation réalistes nécessite plus qu'un simple équipement. Il faut synchronisation spatio-temporelle. Les appareils doivent imiter le comportement des horloges des satellites (à l'aide d'horloges à rubidium ou d'horloges à cristal contrôlées par un four), simuler les orbites des satellites (sur la base des lois de Kepler) et reproduire les décalages Doppler provoqués par le mouvement des drones.

Les systèmes avancés comprennent

Dans les environnements urbains, les attaquants simulent propagation par trajets multiples en modélisant les réflexions du signal sur les bâtiments, ce qui rend le faux signal plus crédible.

La défense commence par la sensibilisation. Trop de drones s'appuient encore uniquement sur le GPS, sans sauvegarde ni recoupement. Je recommande toujours d'intégrer la résilience, car même le meilleur drone est vulnérable s'il se fie à un mauvais signal.

Les drones peuvent se défendre contre l'usurpation d'identité en utilisant la navigation multi-signaux et en vérifiant la cohérence des signaux, GNSS cryptéet des systèmes de repli comme la navigation inertielle.

A partir d'un technique point de vue :

A partir d'un gestion perspective :

En fin de compte, c'est une question de redondance. Aucune solution unique ne peut empêcher complètement l'usurpation d'identité, mais la combinaison de la détection et de la navigation de secours donne aux drones une chance de se battre.

Les attaques par usurpation d'identité ne brisent pas les drones, elles les induisent en erreur. C'est ce qui les rend dangereuses. Avec le bon équipement et les bonnes connaissances, un attaquant peut prendre le contrôle sans jamais toucher le drone. Mais comme je l'ai vu dans des déploiements réels, avec une conception intelligente et des défenses en couches, les drones peuvent repérer les mensonges. Dans un monde où la navigation est primordiale, la confiance dans les signaux fait désormais partie de la survie des drones.