Bem-vindo! Desbloqueie a sua primeira oferta aqui

Bem-vindo! Desbloqueie a sua primeira oferta aqui

Bem-vindo! Desbloqueie a sua primeira oferta aqui

O maior fabricante de bloqueadores de drones da China

Os drones representam uma ameaça contínua à segurança, mas o que é mais perigoso: spoofing silencioso ou interferência agressiva? Analisamos as suas principais diferenças para o ajudar a proteger os seus bens.

Falsificação de drones sequestra a navegação através de dados GPS falsos, enquanto a interferência interrompe os sinais de controlo. Cada um deles acarreta riscos únicos e exige defesas adaptadas. Não sabe a que dar prioridade? Continue a ler para esclarecer as verdadeiras ameaças às suas operações.

Embora estas ameaças pareçam complexas, a sua mecânica de base é distinta. Aqui está uma análise simplificada:

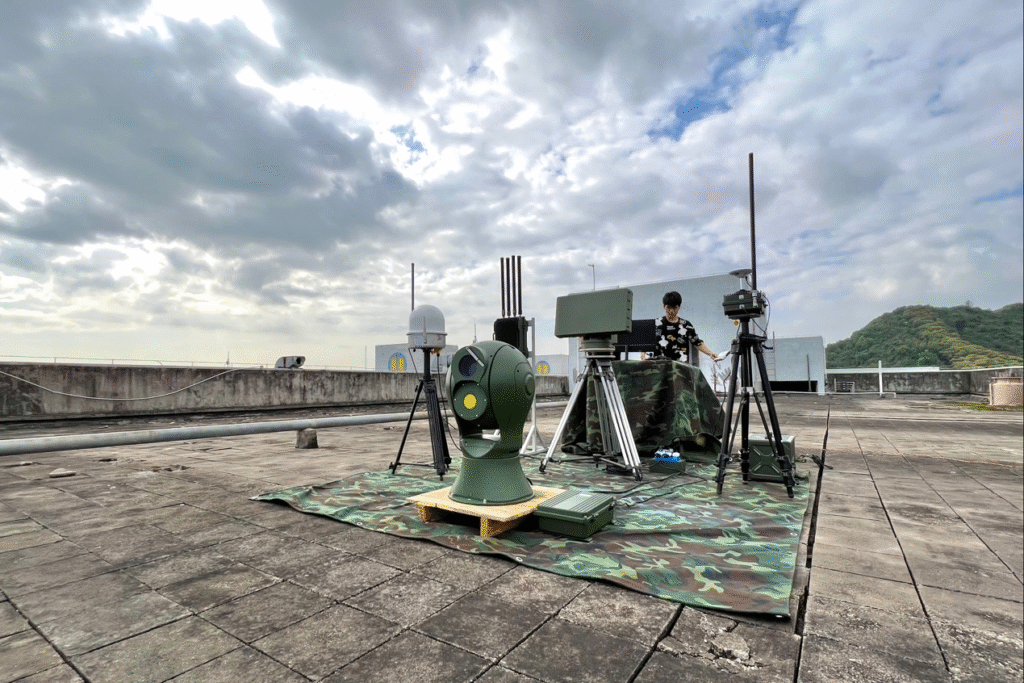

Bloqueio de drones sobrecarrega os canais de comunicação com ruído, obrigando o drone a aterrar ou a regressar a casa. O spoofing emite sinais GPS falsos para induzir o drone a seguir caminhos não autorizados.

A interferência é uma tática direta e agressiva, como gritar durante uma conversa. Os bloqueadores anti-drone emitem sinais de rádio potentes nas frequências de controlo do drone (2,4 GHz/5,8 GHz), abafando os comandos do operador. Quando o drone perde a ligação, ativa o modo de segurança: aterra imediatamente ou regressa ao seu ponto de lançamento. O efeito é instantâneo, com o objetivo de neutralizar o controlo.

O spoofing é furtivo e enganador - equivalente a dar direcções falsas. Em vez de ruído, um spoofer envia sinais GPS falsos (mas mais fortes) que o recetor do drone dá prioridade em relação aos dados legítimos do satélite. O drone segue inconscientemente coordenadas falsas, permitindo que os atacantes o redireccionem ou assumam o controlo total para captura ou armamento.

| Caraterística | Bloqueio de drones | Drone Spoofing |

|---|---|---|

| Mecanismo | Sobrecarrega com ruído RF | Emite sinais GPS falsos e mais fortes |

| Objetivo principal | Ligações de controlo/comunicação | Sistemas de navegação GPS |

| Golo do atacante | Interromper/desativar o drone | Assumir um controlo preciso |

| Reação do drone | Aterragem/retorno à prova de falhas | Segue coordenadas falsas |

| Deteção | Fácil (sinal alto) | Difícil (imita sinais legítimos) |

Proteção do espaço aéreo requer a identificação precoce das ameaças - mas alguns ataques são concebidos para permanecerem ocultos. Eis como a deteção difere:

A interferência emite um sinal de RF potente e ruidoso, tornando-o fácil de localizar. A falsificação imita os sinais GPS legítimos, tornando-se uma ameaça furtiva e difícil de identificar.

Os bloqueadores são altamente detectáveis - como um farol no espetro de RF. Os sistemas de deteção avançados utilizam sensores de RF para procurar explosões de energia invulgares. Quando activados, os bloqueadores revelam a sua localização através de sinais direcionais, permitindo a triangulação em segundos. Os atacantes expõem-se no momento em que ligam o dispositivo.

O spoofing é do tipo fantasma: gera sinais idênticos ao GPS legítimo (mas ligeiramente mais fortes). Os sensores de RF não vêem sinais de alerta óbvios - a deteção requer o cruzamento da localização GPS comunicada pelo drone com uma localização independente (por exemplo, radar). Isto exige um sistema caro e complexo fusão de sensorestornando a falsificação muito mais difícil de detetar.

| Caraterística | Deteção de interferência | Deteção de falsificação |

|---|---|---|

| Assinatura do sinal | Barulhento, com muita energia | Silencioso, com GPS |

| Alerta primário | Pico de energia RF | Discrepância nos dados de navegação |

| Localização do atacante | Fácil de triangular | Quase impossível de identificar |

| Técnica necessária | Análise básica de RF | Fusão de sensores + verificações da integridade do sinal |

As centrais eléctricas, os aeroportos e outros locais críticos enfrentam riscos catastróficos, mas um tipo de ataque é muito mais destrutivo:

O empastelamento pode provocar desactivações aleatórias dos drones, com risco de danos acidentais. A falsificação permite uma orientação precisa, transformando os drones em armas guiadas para ataques deliberados e de grande impacto.

O bloqueio de drones não autorizados impede a vigilância, mas cria um novo risco: objectos de 20 kg não controlados que caem do céu. Os danos em transformadores ou equipamentos sensíveis são possíveis, mas são aleatórios, localizados e raramente fazem parte de um ataque coordenado.

A falsificação permite que os atacantes guiem os drones com uma precisão centimétrica. Podem atingir transformadores principais, painéis de controlo ou vários pontos críticos em simultâneo - provocando falhas em cascata, apagões ou danos catastróficos. Isto é deliberado, direcionado e muito mais devastador.

| Fator | Impacto do empastelamento | Impacto da falsificação |

|---|---|---|

| Intenção do atacante | Desativar o drone | Armar o drone |

| Tipo de dano | Aleatório, localizado | Preciso, sistémico |

| Nível de ameaça | Moderado (risco físico) | Grave (ataque coordenado) |

| Efeito psicológico | Preocupação | Terror de ataques imparáveis |

A guerra moderna assenta em drones e na navegação de precisão, mas uma ameaça compromete a integridade operacional à escala:

A interferência oferece vantagens tácticas ao desativar drones/comunicações inimigas. O spoofing proporciona o caos estratégico ao corromper sistemas dependentes de GPS em campos de batalha inteiros.

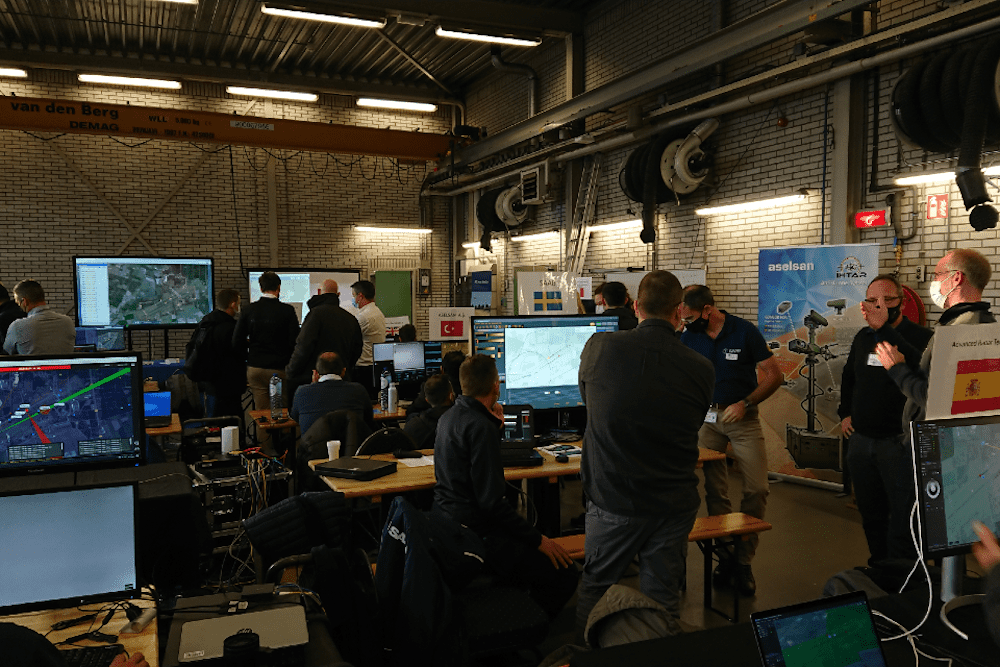

O empastelamento cria bolhas de proteção à volta das tropas, comboios e bases. Cega os drones de reconhecimento inimigos e interrompe o comando/controlo - proporcionando uma vantagem tática imediata e de curto alcance. Resolve problemas localizados para vencer combates específicos.

A falsificação visa a base da guerra centrada na rede: dados de localização fiáveis. A difusão de sinais falsificados num espaço de batalha corrompe os drones guiados por GPS, a artilharia e a navegação das tropas. As forças amigas são levadas para emboscadas, os mísseis falham os alvos e o caos propaga-se por toda a força.

| Área de impacto | Efeito da interferência | Efeito da falsificação |

|---|---|---|

| Âmbito de aplicação | Tática (objectivos específicos) | Estratégico (toda a área operacional) |

| Objetivo principal | Drones/comunicações inimigos | Integridade GPS amigável |

| Consequência | Atraso na missão a nível da unidade | Confusão generalizada + risco de fogo amigo |

| Desafio defensivo | Instalar bloqueadores direcionais | Adotar a navegação não-GPS (por exemplo, INS) |

A falsificação é uma ameaça estratégica mais insidiosa, enquanto a interferência continua a ser um perigo cinético imediato. Ambas exigem uma defesa robusta e estratificada para proteger os bens essenciais, as operações militares e a segurança do espaço aéreo.